同样地,EdgeTX 的手册中,关于直升机设置的介绍也相当简单。特别是斜盘类型(Swash Type)和斜盘行程(Swash Ring)的说明,几乎没有有效内容。为此,特地认真研究了一下,在原 OpenTX University 网站,找到了 CCPM 说明,解答了这两个问题。

CCPM概念

CCPM,全称 Cyclic Collective Pitch Mixing,即“周期变距-总距混合控制”之意。(百度百科上的翻译“差分螺距混合控制结构”不准确,太垃圾。参考南京航空航天大学《直升机空力动力学 前飞理论》,Cyclic Pitch 为“周期变距”,Collective Pitch 为“总距”)

CCPM 应该是机械控制向电子控制过渡的产物。最早的直升机斜盘是由三个舵机独立控制的,纯机械结构,对舵机出力要求高,结构复杂。后来斜盘由三个舵机联合控制(也可以是多个),但每个舵机是有独立通道的,这就需要将三个舵机的运动关联起来(即混合控制),实现遥控器上推动控制杆时,三个舵机能够共同动作,推动斜盘完成相应的操作。

由于早年电子技术不发达,飞机上没有飞控,这个混合控制的计算和映射,就在遥控器上完成了。这也是现在带飞控的直升机不需要在遥控器上设置 CCPM 的原因(飞控集成了混控功能)。

斜盘类型(Swash Type)

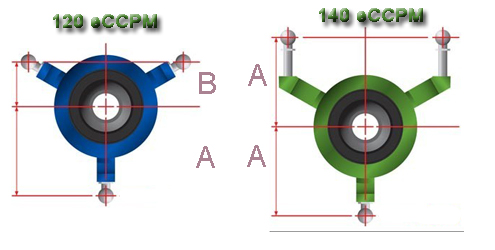

OpenTX/EdgeTX 这里的斜盘类型,其实是混控舵机在斜盘上的分布角度。最常见的 120 是三个舵机按 120 度间距均匀分布,120X 则是旋转 90 度后的布置。

根据角度的不同,可以用三角函数计算出混控舵机各自需要动作的行程。以 CCPM120 为例,混控关系如下:

cyc1 = (-cos(0)ele) + (sin(0)ail) + col

cyc2 = (-cos(120)ele) + (sin(120)ail) + col

cyc3 = (-cos(240)ele) + (sin(240)ail) + col

140 斜盘则是在 120 斜盘的基础上,将两个舵机的力臂球头延长后产生的。延长后球头到轴心的距离是相同的,方便舵机俯仰操作。这时舵机球头到轴线的延长线,与另一端舵机的夹角,大约正好是 140 度。因此就命名为 140 斜盘了。

90 度斜盘,根据 ArduPilot 文档,有两种配置。一种是 3 舵机,一种是 4 舵机。4 个舵机按十字分布(H4-90),少一个舵机则是 3 舵机(H3-90)。

以上的斜盘混控计算,可以在 EdgeTX 的 mixer.cpp 源代码中查到。

斜盘行程(Swash Ring)

据说是从 Futaba 遥控里就有的概念。为了避免舵机超出行程损坏,人为的限制输出的动作量。按照:(Ail * Ail) + (Ele * Ele) <= (Ring * Ring) 来控制。可以想象成摇杆 Ail 和 Ele 的行程联合起来不超过一个虚拟的圆。